Im Test: Fortinet FortiGate Rugged 70F Firewall

Klassische Firewalls decken einige spezifische Herausforderungen in industriellen Umgebungen nicht ab. Die Fortinet FGR-70F liefert diese Zusatzfeatures etwa in Form des Virtual Patching für viele Arten industrieller Steuerungen. Ergänzt durch klassische Sicherheitsfunktionen und widerstandsfähige Bauweise glänzte die Firewall in unserem Test.

Die zunehmende Konvergenz von IT- und OT-Infrastrukturen stellt Unternehmen aus den Bereichen Fertigung, Energie, Transport und Versorgung, aber auch alle Sektoren im Bereich der Gebäudeleittechnik vor erhebliche sicherheitstechnische Herausforderungen. Während viele IT-Systeme bereits über ausgereifte Schutzmechanismen verfügen, sind die meisten industriellen Steuerungsnetzwerke (Operational Technology, OT) nach wie vor unzureichend gegen moderne Cyberbedrohungen abgesichert. So fehlt es häufig an soliden Authentifizierungs- und Verschlüsselungslösungen. Dies beginnt in vielen Fällen bereits auf Protokollebene. Auch die Updatezyklen sind wesentlich größer als in der IT.

Teure Industrieanlagen müssen aufgrund der erforderlichen Kapitalrendite meist recht lang betrieben werden, obgleich beispielsweise Betriebssysteme bereits keine Sicherheitsupdates mehr erhalten. Trotzdem haben diese Netze meist hohe Verfügbarkeitsanforderungen und in vielen Fällen müssen sie zudem geringe Latenzen aufweisen, um Steuerungen in nahezu Echtzeit zu erlauben. Gleichzeitig bringen regulatorische Anforderungen wie NIS2, IEC 62443 oder ISO 27001 hohe Sicherheitsanforderungen mit sich. Somit sind eine Segmentierung der Netze und erweiterte Überprüfungen notwendig.

Robuste Hardware für anspruchsvolle Umgebungen

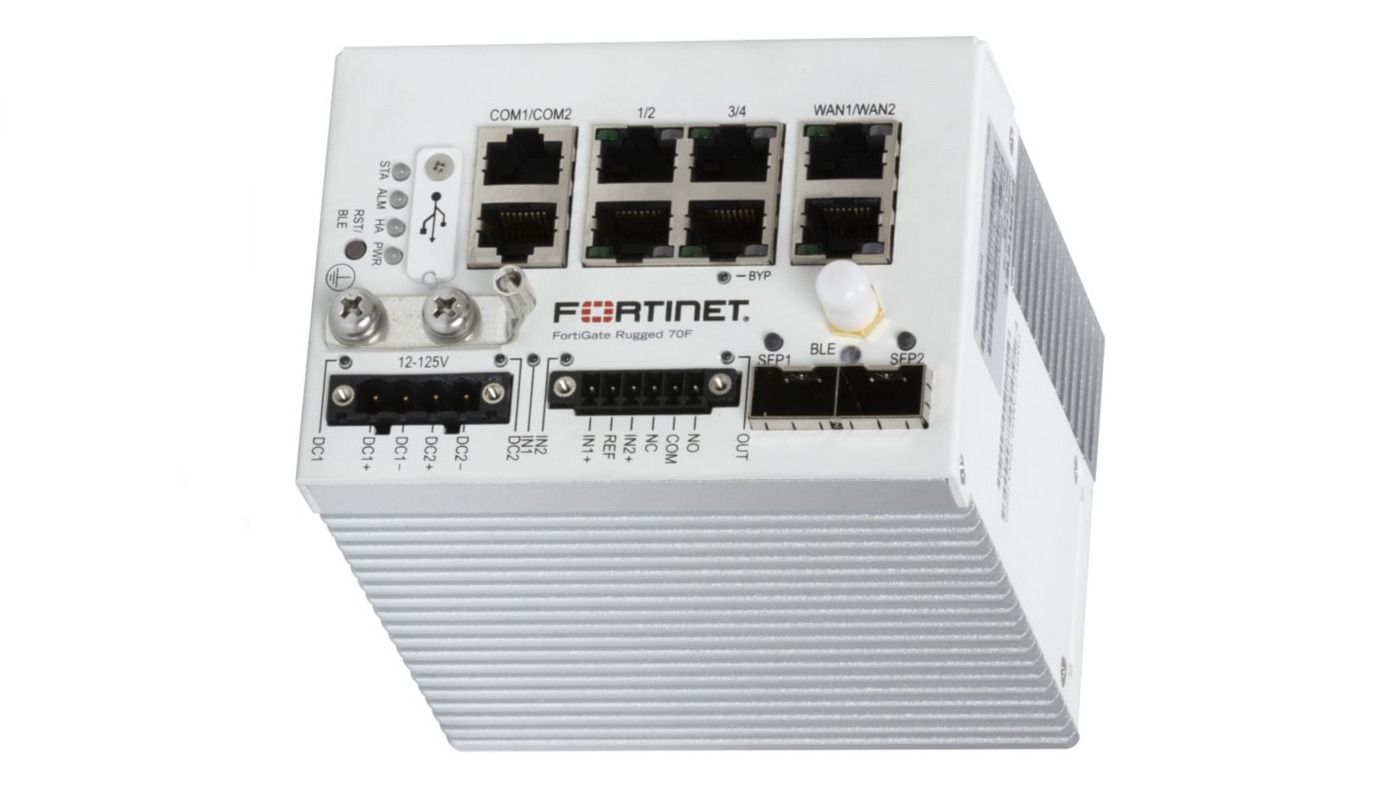

Die von uns getestete Fortinet FGR-70F ist eine robuste Next-Generation-Firewall für industrielle OT-Umgebungen. Sie soll sensible Steuerungsnetze vor entsprechenden Bedrohungen schützen – auch unter extremen Umgebungsbedingungen. Die Firewall basiert auf dem SOC4-System-on-Chip und integriert neben der SOC4-CPU auch die NP6XLite- und CP9XLite-Prozessoren. Über den integrierten Switch Fabric (ISF) des SOC4 sind sämtliche Front-Panel-Datenports direkt mit NP6XLite verbunden. Dadurch wird der gesamte Datenverkehr zunächst über die integrierte Switch Fabric (ISF) zu NP6XLite geleitet und dort hardwareseitig ausgelagert. Nur jener Datenverkehr, der von der CPU verarbeitet werden muss, folgt anschließend einem eigenen Pfad über ISF und NP6XLite zur SOC4-CPU. Der CP9XLite-Prozessor übernimmt spezielle Funktionen, wie IPS-Prüfungen, IPSec-Verschlüsselung und Deep-Packet-Inspection.

An der Gerätefront stehen insgesamt sechs Kupferports und zwei SFP-Slots zur Verfügung: Vier 1-GBit/s-LAN als RJ45, wobei LAN 3 und 4 als kupferbasiertes Bypass-Paar ("LAN3" / "LAN4") ausgelegt sind, zwei 1-GBit/s-WAN als RJ45 sowie zwei SFP-Einschübe für 1-GBit/s-SFP-Module. Ein SFP+-Slot würde dem Gerät unserer Meinung nach gut zu Gesicht stehen. Zusätzlich stehen noch ein MicroSD-Kartenschacht sowie digitale Ein- und Ausgänge zur Verfügung. Bei der MicroSD- Karte ist jedoch zu beachten, dass diese nicht Hot-Plugable daherkommt. Sie lässt sich für Firmware-Updates oder Deployments von Konfigurationen zum Einsatz bringen. Abgerundet wird die Konnektivität durch eine BLE-Schnittstelle. Die verwendeten SFP-Einschübe und die MicroSD-Karten müssen den erweiterten Temperaturbereich der Firewall unterstützen.

Fazit

FortiGate Rugged 70F macht einen rundum gelungenen Eindruck. Die Firewall eignet sich sehr gut an der Schnittstelle zwischen IT und OT, aber auch Edge-Firewall vor großen vernetzten Industrieanlagen. Selbst Systeme mit langen Lebenszyklen und begrenzten Updates lassen sich durch Segmentierung und Virtual Patching mit dieser Firewall vergleichsweise sicher betreiben. Auch das Logging überzeugte uns im Test. Das Gerät bietet tiefgreifende Richtlinien im Industrieumfeld bis hin zur Filterung einzelner Abfragen oder Steuerungen über OT-Protokolle, wie Modbus oder Profinet. Als sehr wertvoll erachten wir auch das Virtual Patching für Signaturen von Sicherheitslücken in OT-Komponenten. Obschon der Funktionsvielfalt bleibt die Einrichtung leicht und die entstehenden Latenzzeiten in der Paketweiterleitung bleiben trotz tiefgreifender Prüfung gut. Und letztendlich passt bei diesem Funktionsumfang auch der Preis.

Den kompletten Test finden Sie in Ausgabe 08/2025 ab Seite 14 oder in unserem Heftarchiv.